Misbruik van technologie en privacy deel 2

Stan’s column: “openen a.u.b.”

Door Stan van GemertCommunicatie is gewijzigd

Met de komst van het internet en de toegenomen technische mogelijkheden, is onze wijze van communicatie significant gewijzigd. Eerder schreef ik hier al columns over met daarbij aangegeven wat de “bijwerkingen” zijn. Deze zijn nog steeds actueel. Kijk zelf maar eens naar “Vanzelfsprekend” of “Gisteren wisten wij nog niet waar wij morgen niet zonder zouden kunnen” . Vandaag de dag proberen we ons meer en meer te verweren tegen massale e-mail spam, e-mail spoofing, phishing, scamming enz.. “Elk nadeel heb z’n voordeel?” Helaas ontgaan mij de voordelen van deze nadelen, anders dan “voorzichtigheid is geboden” ! Bewustzijn van het bestaan van deze kwaadaardige vormen van communicatie is tegenwoordig essentieel. Helaas ontbreekt dit bewustzijn te vaak met alle gevolgen van dien.Facturen en malwaremail

Onlangs ontving ik via e-mail een tweetal facturen voor Zakelijk Internet. Op zich niets vreemds. Ik heb een zakelijk internet contract en facturen worden tegenwoordig vaker als PDF bijlage via e-mail verstuurd. Ook worden facturen via e-mail aangekondigd met hierbij een link naar een persoonlijk portaal om de factuur te downloaden. In dit geval betrof het facturen van “KPN” met beide mogelijkheden. De e-mails zien er authentiek uit, voorzien van bedrijfslogo en bedrijfskleurenstelling. De ene e-mail met linken betroffen echter een ander web-adres. De andere e-mail was nog gewiekster inclusief de nep- afzender: “no-reply@kpnmail.nl”. In deze e-mail was het KPN bedrijfslogo meegenomen en er stond zelfs KPN reclame in: “Kent u KPN Compleet al? Hoe meer u combineert, hoe meer voordelen u krijgt” . De linken verwezen naar de algemene KPN website. De factuur was gezipt bijgevoegd. Voorbeeld nepbericht van “KPN” Afgelopen week ontving ik een meer dwingende e-mail waarbij je geneigd zou zijn direct te reageren: Intrum Justitia. De tekst liegt er niet om: “Blijft betaling uit, dan zijn wij genoodzaakt cliënt te adviseren om over te gaan tot het opstarten van een gerechtelijke procedure. De kosten die hieruit voortvloeien zullen geheel voor uw rekening komen. Voor directe betaling en meer informatie over deze vordering gaat u naar onze website. U kunt hiervoor de gegevens gebruiken die op de factuur staan vermeld. U kunt hier ook terecht voor overige vragen.” En jawel, ook hier zit een factuur bijgesloten en wederom in zip- formaat. Voorbeeld malware e-mail van “Intrum Justitia”Impulsief klikken?

Ik heb veel en veel meer malware-berichten ontvangen. Vele betreffen domeinnaamregistraties en trademark registraties. Eén bericht wil ik nog extra onder de aandacht brengen. Recent ontving ik een incasso opdracht aankondiging. Het bedrag was niet hoog maar ik had niets bij H&M besteld. Er stond bij: “Als u niet akkoord gaat met deze afschrijving dan kunt u de opdracht annuleren. Hiervoor klikt u eenmalig op de volgende blokkadelink:” De link bevat netjes de naam “ABN-AMRO” als webpagina, maar wel “hangende” onder een vreemde domeinnaam! Gelukkig reageerde ik niet impulsief al was mijn eerste reactie: “Hé, maar dit klopt niet!” . Uiteraard worden incasso’s niet door banken aangekondigd op een wijze als deze. Uiteraard zullen banken niet aangeven dat je een incasso kan annuleren. Je kan een incasso immers altijd binnen 8 weken storneren. Maar wat als je eerst klikt en dan nadenkt…?Ransomware

Ransomware is een type malware dat de PC of data van een slachtoffer kan gijzelen. Recente varianten versleutelen de data van de slachtoffers. Tegen betaling ontvang je een geldige decryptie-sleutel. Uiteraard wordt er geen garantie voor de geldigheid van deze sleutel gegeven. Anders gezegd, betaling levert totaal geen garantie op dat je computer in de nabije toekomst niet weer wordt gegijzeld. Ook zijn er genoeg gevallen bekend waarbij de computers van betalende slachtoffers niet werden ontgrendeld! Is zelf decrypten dan een oplossing? Allereerst kost het decrypten heel veel tijd. Veel ransomware gebruikt krachtige encryptie. Maar dit is niet het grootste probleem. Vaak staat er een doomsday-klok aan: na een bepaalde periode wordt de gegijzelde data grondig gewist. Maar hoe wordt een PC met ransomware geïnfecteerd? Dit kan via besmette e-mails. Deze bevatten een zip bestand met een ‘executable’ of een link naar een website waar een ‘executable’ wordt “aangeboden”. Ook kan het installeren van een app die niet in de officiële app stores staat, ransomware activeren. Het klikken op een “DOC file” bijlage kan een kwaadaardig macro executeren die op de achtergrond malware download en executeert. Wordt 2016 het jaar van online afpersing?Impact voor het bedrijfsleven

Een aantal vormen van ransomware richt zich echter niet alleen op de lokale data, maar poogt ook de files op netwerklocaties te infecteren (gedeelde schijven). Vaak werken meerdere mensen met gedeelde files op een fileserver. De virus code wordt in de files toegevoegd maar de files kunnen nog wel geopend worden, waarna de mogelijkheid wordt geboden om de infectie verder te verspreiden. Na verloop van tijd worden de bestanden versleuteld. Eén verkeerde klik van één van de medewerkers kan er voor zorgen dat het complete (bedrijfs-)netwerk geïnfecteerd raakt! De impact van een infectie als deze rijkt dus vele malen verder dan de “verkeerd klikkende gebruiker” alleen. Er vanuit gaande dat er goede en niet geïnfecteerde backups zijn, zal er nog steeds veel kostbare tijd verloren gaan. Indien er geen recente backups zijn, zijn de gevolgen nauwelijks te overzien.Kwaadaardige verdienmodellen

Terug naar mijn ontvangen e-mails. Ik heb de hiervoor genoemde ZIP-bestanden gedetached en het archief laten scannen door een ‘up-to-date’ virusscanner. Dit leverde geen waarschuwing op! Dit betekent echter niet dat deze files niet gevaarlijk zijn. De Fraudehelpdesk maakt melding van de “Intrum Justitia” e-mail en schaart deze onder de noemer “malwaremail”. Ik heb echter geen idee wat er gebeurd als ik wel een van de bijgevoegde ZIP-bestanden zou decomprimeren en openen. Zou mijn computer gegijzeld worden en tegen losgeld vrijgegeven worden? Zou ik externe toegang verstrekken waarbij derden mijn PC kunnen beheren? De tijd van het ontwikkelen van destructieve virussen lijkt te zijn verlegd naar betere verdienmodellen voor de kwaadaardige ontwikkelaars. Met de komst van het internet en de toegenomen technische mogelijkheden, is echter niet alleen onze wijze van communicatie significant gewijzigd, ook ons “shop-gedrag” is gewijzigd. En hier komt een ander kwaadaardig verdienmodel naar voren: webwinkelfraude. Na geld te hebben ontvangen wordt er niet geleverd.Zijn deze kwaadaardige verdienmodellen nou echt issues?

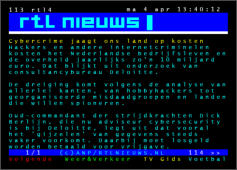

Het aantal mensen en ondernemers dat vorig jaar geld verloor ten gevolge van webwinkelfraude, is bijna verdubbeld ten opzichte van 2014. De Fraudehelpdesk heeft in 2015, 3.625 meldingen ontvangen tegen 1.887 in 2014. Deze vorm van oplichting via internet is dus bijna verdubbeld. Overigens raakten deze 3.625 gedupeerden totaal 12,2 miljoen kwijt tegen 8,3 miljoen euro in 2014. Maar als ik nu kijk naar het aantal ransomware besmettingen in februari 2016, dan ligt dit maar liefst zo’n vijfmaal hoger dan de maand januari van dit jaar. Het aandeel besmettingen in de Benelux blijkt ten opzichte van het aantal wereldwijde infecties ook te zijn toegenomen: van minder dan 2% naar 6%. Het aantal infecties in onze directe omgeving stijgt dus significant! Vandaag maakt de media melding van de impact van cybercrime a.d.h.v. een onderzoek van organisatieadviesbureau Deloitte. Een van de krantenkoppen stelt: “Nederlandse bedrijven lijden 10 miljard schade door cybercrime” . Teletekst: het ‘gijzelen’ van gegevens komt steeds vaker voor.Mass-marketing fraud

Webwinkelfraude en malware (waaronder ransomware) kan een behoorlijke impact hebben. Er zijn echter situaties waar de impact onbeschrijfelijk groot is. Deze gevallen betreffen dan niet zozeer een malware infectie maar slachtoffers van een e- mailscam. De moderne communicatiemiddelen maken het mogelijk om grote aantallen mensen tegelijk te benaderen en op te lichten. Dit wordt ook wel ‘mass-marketing fraud’ genoemd. Gevolg? Grote hoeveelheden mensen zijn hun hele spaargeld of oudedagsvoorziening kwijt! Erg? Jazeker, maar het kan nog erger! Ik ga hier wat verder op in.Schrijnende gevallen

De afgelopen jaren zijn verschillende zeer schrijnende gevallen in het nieuws geweest die ik onder de communicatiefraude ‘scamming’ schaar. Wat is scamming? Onder scamming vallen frauduleuze handelingen die erop gericht zijn om mensen geld afhandig te maken. De voorschotfraude is het meest bekend. Ook wel de ‘419-scam’ (Four-One-Niners) of Nigeriaanse oplichting genoemd. Het getal verwijst naar artikel 419 van de Nigeriaanse strafwet dat het verkrijgen van bezit door middel van oplichting behandelt. Via massa e-mailing, worden mensen erfenissen van soms vele miljoenen beloofd. Soms wordt zelfs een overlijdensakte bijgevoegd. De slachtoffers moeten wel eerst geld overmaken om de tot dat moment gemaakte kosten, te dekken. Dit wordt telkens opgerekt en opgerekt met allerlei excuses, totdat het slachtoffer niet meer kan betalen. Soms blijft het slachtoffer zich wanhopig vastklampen aan de droom van het geld en blijft de oplichters betalen, ook als derden hem inmiddels op de feiten hebben gewezen. Naast de financiële schade is er dan ook vaak sprake van emotionele schade. Het slachtoffer durft niemand meer te vertrouwen. Onwerkelijk? Oordeel zelf aan de hand van de volgende in het nieuws verschenen voorbeelden: De meest bekende '419 moord' betrof de Griekse George Makronalli. Hij werd door de oplichters naar Zuid-Afrika gelokt, gegijzeld, en uiteindelijk vermoord toen zijn familie het losgeld niet betaalde; De Braziliaanse bankdirecteur Nelson Sakaguchi betaalde de Nigeriaanse oplichter Emmanuel Nwude in drie jaar tijd $ 242 miljoen. Geld dat niet van hemzelf was maar van zijn werkgever: Banco Noroeste Brazil. Deze bank is hierdoor failliet gegaan; De Engelsman Leslie Fountain heeft zichzelf in november 2003 in brand gestoken nadat hij erachter kwam dat hij was opgelicht; De 72-jarige Tsjech Jiri Pasovsky was opgelicht voor $ 550.000,-. Nadat hij van de Nigeriaanse consul-generaal te horen had gekregen dat Nigeria hem dat niet zou terugbetalen, schoot hij twee ambassademedewerkers neer, waarvan een dodelijk.De essentie

Technologie maakt de wereld kleiner. Het maakt communicatie makkelijker maar maakt tegelijkertijd nieuwe vormen van criminaliteit mogelijk. Eén verkeerde klik is tegenwoordig genoeg om een gezond bedrijf serieuze problemen te bezorgen. Het hebben van een goede data backup en anti-virus software is niet meer voldoende. Streng en nageleefd beleid is noodzakelijk. Het trainen en bewust maken van je medewerkers is hierbij essentieel. Een ‘Internetpolicy’ die ook de verantwoordelijkheid van de medewerkers beschrijft, kan hierbij bijdragen aan de bewustwording. Verder kunnen er een reeks preventieve maatregelen genomen worden (zie hieronder).Hoe is cybersecurity bij u geregeld?

Uiteraard heeft u malware detectie programma’s draaien en heeft u een anti-virus abonnement. Maar hoe zijn andere IT- zaken geregeld? Bestaat er een beleid? Is er sprake van handhaving? Hoe gaat uw organisatie om met (eenvoudige) zaken als: CD/DVD-drives van de computers van uw medewerkers. Zijn deze operationeel? USB poorten. Kunnen medewerkers data op een USB stick benaderen? Spam. Wordt “spam” (gemarkeerd) afgeleverd in de mailbox van uw medewerkers? Applicaties. Kunnen uw medewerkers willekeurige programma’s executeren? Werkplekken. Wordt er plaats en tijd onafhankelijk gewerkt? Apparaten buiten uw beheer. Wordt “Bring Your Own Device” ondersteund?Hoe herken je kwaadaardige e-mails?

Vaak is de taalgebruik gebrekkig; Vaak wijkt de afzender af. Klopt deze wel?; Vaak komt de naam “aan” niet overeen met jouw e-mailadres; Vaak is de naam in de aanhef (jouw naam) dezelfde als jouw e-mailadres; Vaak wordt afgeweken van reguliere communicatieprocedures. Ga voor jezelf na of de (bedrijfs)communicatie normaal ook zo loopt! Een paar voorbeelden. Bedrijven zullen nooit om wachtwoorden vragen. Banken zullen niet een incasso aankondigen. Banken zullen niet via e-mail aangeven dat je je creditcard kan deblokkeren; Linken in de e-mail komen niet overeen met de te verwachten bestemming. Kijk eerst wat er wordt weergegeven als je met de muis boven de link hangt, alvorens te klikken; Als iets te mooi lijkt om waar te zijn, dan is dat meestal ook zo! Vandaag ontvangen nepbericht met gebrekkig taalgebruik, verkeerde afzender en een afwijkend link adres.Preventieve maatregelen:

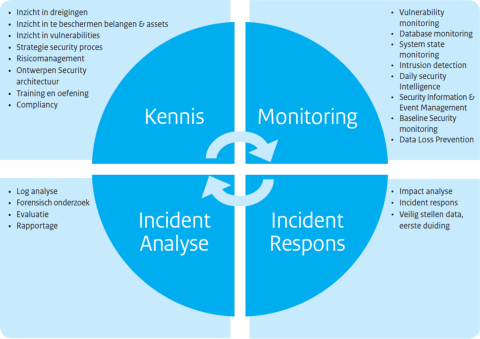

Vandaag geeft NOS nieuws de woorden weer van oud-commandant der strijdkrachten: Dick Berlijn. Hij is cybersecurity- adviseur bij Deloitte. Volgens Berlijn kunnen bedrijven meer doen tegen internetcriminaliteit. " Directies hebben vaak moeite om te bepalen hoeveel geld je hieraan moet besteden: is 10.000 euro genoeg of moet je er 10 miljoen aan besteden. Bedrijven moeten vaak echt nog extra investeren om potentiële verliezen tegen te gaan. Drie dingen moeten op orde zijn. Je moet weten wat er mis kan gaan, je moet kunnen waarnemen wanneer 't mis gaat en je moet weten hoe te reageren als het mis gaat.” Welke preventieve maatregelen zouden er dan onder andere genomen kunnen worden? Maak een cybersecurity beleid en instrueer medewerkers om nooit e-mail bijlagen te openen tenzij ze de zender kennen en kunnen vertrouwen; Zorg dat er van bedrijfskritieke data, off-site backups zijn opgeslagen of back-up de back-ups. Deze tweede opslagpool dient dan bij voorkeur op een ander systeem (ander besturingssysteem en software) te staan en zoveel als mogelijk offline gehouden te worden; Voorkom dat malware op “oudere gaten” binnenkomt. Na geverifieerde tests, update zoveel als mogelijk software en besturingssystemen (Windows-updates, Mac OS X-downloads, Linux-patches, PDF-patches, Java-updates, browser- updates, Flash-fixes enz.); Zet Microsoft Office macros standaard uit; Stel een ‘Whitelist’ voor applicaties op. Eindgebruikers kunnen zo alleen vooraf goedkeurde applicaties gebruiken; Laat gebruikers contact opnemen met je ICT departement als ze mogelijk verdachte e-mails en bestanden ontvangen. Liever 100 keer teveel gebeld dan één keer te weinig; Om potentiële algehele bedrijfsschade in geval van een infectie te beperken, is netwerk segmentatie noodzakelijk. Zeker voor ‘critical business systems’; Audit uw ICT omgeving regelmatig. Bedenk goed, alleen een beleid maken is niet voldoende. Een beleid moet ook geëffectueerd en vervolgens gecheckt worden! Op al deze gebieden kunnen wij u ondersteunen!Andere relevante informatie

Het Nationaal Cyber Security Centrum (NCSC) is de organisatie die zich namens de overheid inzet voor een veilig en open cyberdomein. Het doet dit onder andere door kennis en expertise vanuit verschillende sectoren te bundelen en te delen met andere partijen. Zij geven o.a. regelmatig whitepapers uit. Zij stellen onder andere het volgende: “Door het ontbreken van een door het management uitgevaardigd beleid bestaat het risico dat onvoldoende sturing wordt gegeven aan de veilige inrichting van de ICT-omgeving waar de webapplicatie een onderdeel van uitmaakt. Dit zal een negatieve impact hebben op de realisatie van organisatiedoelstellingen” ; “Cyberdreiging is een van die nieuwere risico’s die prominent op de agenda staat. Voor het ministerie van Veiligheid en Justitie is het weerbaar maken van Nederland op het cyberdomein een speerpunt” ; “Het is van belang dat organisaties zich bewust zijn van de risico’s die legacysystemen met zich meebrengen” ; “De veiligheid van een legacysysteem wordt bepaald door technische aspecten, maar ook door de context rondom het systeem. Is het systeem beveiligd tegen actuele aanvallen, zijn er voldoende maatregelen getroffen om te voorkomen dat mensen die niets in het systeem te zoeken hebben toch toegang hebben en zijn er voldoende mogelijkheden om het systeem up-to-date te houden en aan te passen naar actuele eisen en wensen? Maar ook: zijn er nog mensen binnen de organisatie die weten hoe het systeem werkt en wat er moet gebeuren als het systeem crasht?” ; “Detectie is het ontdekken of opmerken van een incident in de monitoringfase. In deze handreiking wordt daarmee bedoeld de ontdekking van een malafide gebruiker/hackers/applicatie in een netwerk of op een systeem waarna actie ondernomen kan worden” ; “Indien één van deze vier factoren niet of onvoldoende is ingericht, heeft dit direct impact op de effectiviteit van detectie als maatregel.”

04-04-2016

Ook relevant:

Column: ‘Smile, you're on candid camera’

Column: ‘Introedurs on jor piecie...’

Column: ‘Vanzelfsprekend’

Column: ‘Gisteren wisten wij nog niet waar wij

morgen niet zonder zouden kunnen’

© Stan 2024

+31 (0) 6 33 23 02 99

Massale

e-mail

spam?

E-mail

spoofing?

Phishing?

Scamming? Malware?

De

wijze

hoe

wij

communiceren

is

gewijzigd.

Soms

leren we de nadelen op de harde wijze kennen.

Columns & artikelen

Columns & artikelen

04-04-2016

Misbruik van technologie en privacy

deel 2

Stan’s column: “openen a.u.b.”

Door Stan van GemertCommunicatie is gewijzigd

Met de komst van het internet en de toegenomen technische mogelijkheden, is onze wijze van communicatie significant gewijzigd. Eerder schreef ik hier al columns over met daarbij aangegeven wat de “bijwerkingen” zijn. Deze zijn nog steeds actueel. Kijk zelf maar eens naar “Vanzelfsprekend” of “Gisteren wisten wij nog niet waar wij morgen niet zonder zouden kunnen” . Vandaag de dag proberen we ons meer en meer te verweren tegen massale e-mail spam, e-mail spoofing, phishing, scamming enz.. “Elk nadeel heb z’n voordeel?” Helaas ontgaan mij de voordelen van deze nadelen, anders dan “voorzichtigheid is geboden” ! Bewustzijn van het bestaan van deze kwaadaardige vormen van communicatie is tegenwoordig essentieel. Helaas ontbreekt dit bewustzijn te vaak met alle gevolgen van dien.Facturen en malwaremail

Onlangs ontving ik via e-mail een tweetal facturen voor Zakelijk Internet. Op zich niets vreemds. Ik heb een zakelijk internet contract en facturen worden tegenwoordig vaker als PDF bijlage via e-mail verstuurd. Ook worden facturen via e-mail aangekondigd met hierbij een link naar een persoonlijk portaal om de factuur te downloaden. In dit geval betrof het facturen van “KPN” met beide mogelijkheden. De e-mails zien er authentiek uit, voorzien van bedrijfslogo en bedrijfskleurenstelling. De ene e-mail met linken betroffen echter een ander web-adres. De andere e-mail was nog gewiekster inclusief de nep-afzender: “no-reply@kpnmail.nl”. In deze e-mail was het KPN bedrijfslogo meegenomen en er stond zelfs KPN reclame in: “Kent u KPN Compleet al? Hoe meer u combineert, hoe meer voordelen u krijgt” . De linken verwezen naar de algemene KPN website. De factuur was gezipt bijgevoegd. Voorbeeld nepbericht van “KPN” Afgelopen week ontving ik een meer dwingende e-mail waarbij je geneigd zou zijn direct te reageren: Intrum Justitia. De tekst liegt er niet om: “Blijft betaling uit, dan zijn wij genoodzaakt cliënt te adviseren om over te gaan tot het opstarten van een gerechtelijke procedure. De kosten die hieruit voortvloeien zullen geheel voor uw rekening komen. Voor directe betaling en meer informatie over deze vordering gaat u naar onze website. U kunt hiervoor de gegevens gebruiken die op de factuur staan vermeld. U kunt hier ook terecht voor overige vragen.” En jawel, ook hier zit een factuur bijgesloten en wederom in zip- formaat. Voorbeeld malware e-mail van “Intrum Justitia”Impulsief klikken?

Ik heb veel en veel meer malware-berichten ontvangen. Vele betreffen domeinnaamregistraties en trademark registraties. Eén bericht wil ik nog extra onder de aandacht brengen. Recent ontving ik een incasso opdracht aankondiging. Het bedrag was niet hoog maar ik had niets bij H&M besteld. Er stond bij: “Als u niet akkoord gaat met deze afschrijving dan kunt u de opdracht annuleren. Hiervoor klikt u eenmalig op de volgende blokkadelink:” De link bevat netjes de naam “ABN- AMRO” als webpagina, maar wel “hangende” onder een vreemde domeinnaam! Gelukkig reageerde ik niet impulsief al was mijn eerste reactie: “Hé, maar dit klopt niet!” . Uiteraard worden incasso’s niet door banken aangekondigd op een wijze als deze. Uiteraard zullen banken niet aangeven dat je een incasso kan annuleren. Je kan een incasso immers altijd binnen 8 weken storneren. Maar wat als je eerst klikt en dan nadenkt…?Ransomware

Ransomware is een type malware dat de PC of data van een slachtoffer kan gijzelen. Recente varianten versleutelen de data van de slachtoffers. Tegen betaling ontvang je een geldige decryptie-sleutel. Uiteraard wordt er geen garantie voor de geldigheid van deze sleutel gegeven. Anders gezegd, betaling levert totaal geen garantie op dat je computer in de nabije toekomst niet weer wordt gegijzeld. Ook zijn er genoeg gevallen bekend waarbij de computers van betalende slachtoffers niet werden ontgrendeld! Is zelf decrypten dan een oplossing? Allereerst kost het decrypten heel veel tijd. Veel ransomware gebruikt krachtige encryptie. Maar dit is niet het grootste probleem. Vaak staat er een doomsday-klok aan: na een bepaalde periode wordt de gegijzelde data grondig gewist. Maar hoe wordt een PC met ransomware geïnfecteerd? Dit kan via besmette e-mails. Deze bevatten een zip bestand met een ‘executable’ of een link naar een website waar een ‘executable’ wordt “aangeboden”. Ook kan het installeren van een app die niet in de officiële app stores staat, ransomware activeren. Het klikken op een “DOC file” bijlage kan een kwaadaardig macro executeren die op de achtergrond malware download en executeert. Wordt 2016 het jaar van online afpersing?Impact voor het bedrijfsleven

Een aantal vormen van ransomware richt zich echter niet alleen op de lokale data, maar poogt ook de files op netwerklocaties te infecteren (gedeelde schijven). Vaak werken meerdere mensen met gedeelde files op een fileserver. De virus code wordt in de files toegevoegd maar de files kunnen nog wel geopend worden, waarna de mogelijkheid wordt geboden om de infectie verder te verspreiden. Na verloop van tijd worden de bestanden versleuteld. Eén verkeerde klik van één van de medewerkers kan er voor zorgen dat het complete (bedrijfs- )netwerk geïnfecteerd raakt! De impact van een infectie als deze rijkt dus vele malen verder dan de “verkeerd klikkende gebruiker” alleen. Er vanuit gaande dat er goede en niet geïnfecteerde backups zijn, zal er nog steeds veel kostbare tijd verloren gaan. Indien er geen recente backups zijn, zijn de gevolgen nauwelijks te overzien.Kwaadaardige verdienmodellen

Terug naar mijn ontvangen e-mails. Ik heb de hiervoor genoemde ZIP-bestanden gedetached en het archief laten scannen door een ‘up-to-date’ virusscanner. Dit leverde geen waarschuwing op! Dit betekent echter niet dat deze files niet gevaarlijk zijn. De Fraudehelpdesk maakt melding van de “Intrum Justitia” e-mail en schaart deze onder de noemer “malwaremail”. Ik heb echter geen idee wat er gebeurd als ik wel een van de bijgevoegde ZIP-bestanden zou decomprimeren en openen. Zou mijn computer gegijzeld worden en tegen losgeld vrijgegeven worden? Zou ik externe toegang verstrekken waarbij derden mijn PC kunnen beheren? De tijd van het ontwikkelen van destructieve virussen lijkt te zijn verlegd naar betere verdienmodellen voor de kwaadaardige ontwikkelaars. Met de komst van het internet en de toegenomen technische mogelijkheden, is echter niet alleen onze wijze van communicatie significant gewijzigd, ook ons “shop-gedrag” is gewijzigd. En hier komt een ander kwaadaardig verdienmodel naar voren: webwinkelfraude. Na geld te hebben ontvangen wordt er niet geleverd.Zijn deze kwaadaardige verdienmodellen nou

echt issues?

Het aantal mensen en ondernemers dat vorig jaar geld verloor ten gevolge van webwinkelfraude, is bijna verdubbeld ten opzichte van 2014. De Fraudehelpdesk heeft in 2015, 3.625 meldingen ontvangen tegen 1.887 in 2014. Deze vorm van oplichting via internet is dus bijna verdubbeld. Overigens raakten deze 3.625 gedupeerden totaal 12,2 miljoen kwijt tegen 8,3 miljoen euro in 2014. Maar als ik nu kijk naar het aantal ransomware besmettingen in februari 2016, dan ligt dit maar liefst zo’n vijfmaal hoger dan de maand januari van dit jaar. Het aandeel besmettingen in de Benelux blijkt ten opzichte van het aantal wereldwijde infecties ook te zijn toegenomen: van minder dan 2% naar 6%. Het aantal infecties in onze directe omgeving stijgt dus significant! Vandaag maakt de media melding van de impact van cybercrime a.d.h.v. een onderzoek van organisatieadviesbureau Deloitte. Een van de krantenkoppen stelt: “Nederlandse bedrijven lijden 10 miljard schade door cybercrime” . Teletekst: het ‘gijzelen’ van gegevens komt steeds vaker voor.Mass-marketing fraud

Webwinkelfraude en malware (waaronder ransomware) kan een behoorlijke impact hebben. Er zijn echter situaties waar de impact onbeschrijfelijk groot is. Deze gevallen betreffen dan niet zozeer een malware infectie maar slachtoffers van een e- mailscam. De moderne communicatiemiddelen maken het mogelijk om grote aantallen mensen tegelijk te benaderen en op te lichten. Dit wordt ook wel ‘mass-marketing fraud’ genoemd. Gevolg? Grote hoeveelheden mensen zijn hun hele spaargeld of oudedagsvoorziening kwijt! Erg? Jazeker, maar het kan nog erger! Ik ga hier wat verder op in.Schrijnende gevallen

De afgelopen jaren zijn verschillende zeer schrijnende gevallen in het nieuws geweest die ik onder de communicatiefraude ‘scamming’ schaar. Wat is scamming? Onder scamming vallen frauduleuze handelingen die erop gericht zijn om mensen geld afhandig te maken. De voorschotfraude is het meest bekend. Ook wel de ‘419-scam’ (Four-One-Niners) of Nigeriaanse oplichting genoemd. Het getal verwijst naar artikel 419 van de Nigeriaanse strafwet dat het verkrijgen van bezit door middel van oplichting behandelt. Via massa e-mailing, worden mensen erfenissen van soms vele miljoenen beloofd. Soms wordt zelfs een overlijdensakte bijgevoegd. De slachtoffers moeten wel eerst geld overmaken om de tot dat moment gemaakte kosten, te dekken. Dit wordt telkens opgerekt en opgerekt met allerlei excuses, totdat het slachtoffer niet meer kan betalen. Soms blijft het slachtoffer zich wanhopig vastklampen aan de droom van het geld en blijft de oplichters betalen, ook als derden hem inmiddels op de feiten hebben gewezen. Naast de financiële schade is er dan ook vaak sprake van emotionele schade. Het slachtoffer durft niemand meer te vertrouwen. Onwerkelijk? Oordeel zelf aan de hand van de volgende in het nieuws verschenen voorbeelden: De meest bekende '419 moord' betrof de Griekse George Makronalli. Hij werd door de oplichters naar Zuid-Afrika gelokt, gegijzeld, en uiteindelijk vermoord toen zijn familie het losgeld niet betaalde; De Braziliaanse bankdirecteur Nelson Sakaguchi betaalde de Nigeriaanse oplichter Emmanuel Nwude in drie jaar tijd $ 242 miljoen. Geld dat niet van hemzelf was maar van zijn werkgever: Banco Noroeste Brazil. Deze bank is hierdoor failliet gegaan; De Engelsman Leslie Fountain heeft zichzelf in november 2003 in brand gestoken nadat hij erachter kwam dat hij was opgelicht; De 72-jarige Tsjech Jiri Pasovsky was opgelicht voor $ 550.000,-. Nadat hij van de Nigeriaanse consul-generaal te horen had gekregen dat Nigeria hem dat niet zou terugbetalen, schoot hij twee ambassademedewerkers neer, waarvan een dodelijk.De essentie

Technologie maakt de wereld kleiner. Het maakt communicatie makkelijker maar maakt tegelijkertijd nieuwe vormen van criminaliteit mogelijk. Eén verkeerde klik is tegenwoordig genoeg om een gezond bedrijf serieuze problemen te bezorgen. Het hebben van een goede data backup en anti- virus software is niet meer voldoende. Streng en nageleefd beleid is noodzakelijk. Het trainen en bewust maken van je medewerkers is hierbij essentieel. Een ‘Internetpolicy’ die ook de verantwoordelijkheid van de medewerkers beschrijft, kan hierbij bijdragen aan de bewustwording. Verder kunnen er een reeks preventieve maatregelen genomen worden (zie hieronder).Hoe is cybersecurity bij u geregeld?

Uiteraard heeft u malware detectie programma’s draaien en heeft u een anti-virus abonnement. Maar hoe zijn andere IT- zaken geregeld? Bestaat er een beleid? Is er sprake van handhaving? Hoe gaat uw organisatie om met (eenvoudige) zaken als: CD/DVD-drives van de computers van uw medewerkers. Zijn deze operationeel? USB poorten. Kunnen medewerkers data op een USB stick benaderen? Spam. Wordt “spam” (gemarkeerd) afgeleverd in de mailbox van uw medewerkers? Applicaties. Kunnen uw medewerkers willekeurige programma’s executeren? Werkplekken. Wordt er plaats en tijd onafhankelijk gewerkt? Apparaten buiten uw beheer. Wordt “Bring Your Own Device” ondersteund?Hoe herken je kwaadaardige e-mails?

Vaak is de taalgebruik gebrekkig; Vaak wijkt de afzender af. Klopt deze wel?; Vaak komt de naam “aan” niet overeen met jouw e- mailadres; Vaak is de naam in de aanhef (jouw naam) dezelfde als jouw e-mailadres; Vaak wordt afgeweken van reguliere communicatieprocedures. Ga voor jezelf na of de (bedrijfs)communicatie normaal ook zo loopt! Een paar voorbeelden. Bedrijven zullen nooit om wachtwoorden vragen. Banken zullen niet een incasso aankondigen. Banken zullen niet via e-mail aangeven dat je je creditcard kan deblokkeren; Linken in de e-mail komen niet overeen met de te verwachten bestemming. Kijk eerst wat er wordt weergegeven als je met de muis boven de link hangt, alvorens te klikken; Als iets te mooi lijkt om waar te zijn, dan is dat meestal ook zo! Vandaag ontvangen nepbericht met gebrekkig taalgebruik, verkeerde afzender en een afwijkend link adres.Preventieve maatregelen:

Vandaag geeft NOS nieuws de woorden weer van oud- commandant der strijdkrachten: Dick Berlijn. Hij is cybersecurity-adviseur bij Deloitte. Volgens Berlijn kunnen bedrijven meer doen tegen internetcriminaliteit. " Directies hebben vaak moeite om te bepalen hoeveel geld je hieraan moet besteden: is 10.000 euro genoeg of moet je er 10 miljoen aan besteden. Bedrijven moeten vaak echt nog extra investeren om potentiële verliezen tegen te gaan. Drie dingen moeten op orde zijn. Je moet weten wat er mis kan gaan, je moet kunnen waarnemen wanneer 't mis gaat en je moet weten hoe te reageren als het mis gaat.” Welke preventieve maatregelen zouden er dan onder andere genomen kunnen worden? Maak een cybersecurity beleid en instrueer medewerkers om nooit e-mail bijlagen te openen tenzij ze de zender kennen en kunnen vertrouwen; Zorg dat er van bedrijfskritieke data, off-site backups zijn opgeslagen of back-up de back-ups. Deze tweede opslagpool dient dan bij voorkeur op een ander systeem (ander besturingssysteem en software) te staan en zoveel als mogelijk offline gehouden te worden; Voorkom dat malware op “oudere gaten” binnenkomt. Na geverifieerde tests, update zoveel als mogelijk software en besturingssystemen (Windows-updates, Mac OS X- downloads, Linux-patches, PDF-patches, Java-updates, browser-updates, Flash-fixes enz.); Zet Microsoft Office macros standaard uit; Stel een ‘Whitelist’ voor applicaties op. Eindgebruikers kunnen zo alleen vooraf goedkeurde applicaties gebruiken; Laat gebruikers contact opnemen met je ICT departement als ze mogelijk verdachte e-mails en bestanden ontvangen. Liever 100 keer teveel gebeld dan één keer te weinig; Om potentiële algehele bedrijfsschade in geval van een infectie te beperken, is netwerk segmentatie noodzakelijk. Zeker voor ‘critical business systems’; Audit uw ICT omgeving regelmatig. Bedenk goed, alleen een beleid maken is niet voldoende. Een beleid moet ook geëffectueerd en vervolgens gecheckt worden! Op al deze gebieden kunnen wij u ondersteunen!Andere relevante informatie

Het Nationaal Cyber Security Centrum (NCSC) is de organisatie die zich namens de overheid inzet voor een veilig en open cyberdomein. Het doet dit onder andere door kennis en expertise vanuit verschillende sectoren te bundelen en te delen met andere partijen. Zij geven o.a. regelmatig whitepapers uit. Zij stellen onder andere het volgende: “Door het ontbreken van een door het management uitgevaardigd beleid bestaat het risico dat onvoldoende sturing wordt gegeven aan de veilige inrichting van de ICT-omgeving waar de webapplicatie een onderdeel van uitmaakt. Dit zal een negatieve impact hebben op de realisatie van organisatiedoelstellingen” ; “Cyberdreiging is een van die nieuwere risico’s die prominent op de agenda staat. Voor het ministerie van Veiligheid en Justitie is het weerbaar maken van Nederland op het cyberdomein een speerpunt” ; “Het is van belang dat organisaties zich bewust zijn van de risico’s die legacysystemen met zich meebrengen” ; “De veiligheid van een legacysysteem wordt bepaald door technische aspecten, maar ook door de context rondom het systeem. Is het systeem beveiligd tegen actuele aanvallen, zijn er voldoende maatregelen getroffen om te voorkomen dat mensen die niets in het systeem te zoeken hebben toch toegang hebben en zijn er voldoende mogelijkheden om het systeem up-to-date te houden en aan te passen naar actuele eisen en wensen? Maar ook: zijn er nog mensen binnen de organisatie die weten hoe het systeem werkt en wat er moet gebeuren als het systeem crasht?” ; “Detectie is het ontdekken of opmerken van een incident in de monitoringfase. In deze handreiking wordt daarmee bedoeld de ontdekking van een malafide gebruiker/hackers/applicatie in een netwerk of op een systeem waarna actie ondernomen kan worden” ; “Indien één van deze vier factoren niet of onvoldoende is ingericht, heeft dit direct impact op de effectiviteit van detectie als maatregel.”

Ook relevant:

Column: ‘Smile, you're on candid camera’

Column: ‘Introedurs on jor piecie...’

Column: ‘Vanzelfsprekend’

Column: ‘Gisteren wisten wij nog niet waar wij

morgen niet zonder zouden kunnen’

© Stan 2024

Massale

e-mail

spam?

E-mail

spoofing?

Phishing? Scamming? Malware?

De

wijze

hoe

wij

communiceren

is

gewijzigd.

Soms

leren

we

de

nadelen

op

de

harde

wijze

kennen.

Columns & artikelen

Columns & artikelen